- Цифровой водяной знак

-

В этой статье не хватает ссылок на источники информации. Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена.

Вы можете отредактировать эту статью, добавив ссылки на авторитетные источники.

Эта отметка установлена 15 мая 2011.Цифровой водяной знак (ЦВЗ) — технология, созданная для защиты авторских прав мультимедийных файлов. Обычно цифровые водяные знаки невидимы. Однако ЦВЗ могут быть видимыми на изображении или видео. Обычно это информация представляет собой текст или логотип, который идентифицирует автора.

Невидимые ЦВЗ внедряются в цифровые данные, но не могут быть восприняты как таковые. Важнейшее применение цифровые водяные знаки нашли в системах защиты от копирования, которые стремятся предотвратить или удержать от несанкционированного копирования цифровых данных. Стеганография применяет ЦВЗ, когда стороны обмениваются секретными сообщениями, внедрёнными в цифровой сигнал. Используется как средство защиты документов с фотографиями — паспортов, водительских удостоверений, кредитных карт с фотографиями. Комментарии к цифровым фотографиям с описательной информацией — ещё один пример невидимых ЦВЗ. Хотя некоторые форматы цифровых данных могут также нести в себе дополнительную информацию, называемую [[метаданные}}]], ЦВЗ отличаются тем, что информация «зашита» прямо в сигнал. Объекты мультимедиа в этом случае будут представлять собой контейнеры (носители) данных. Основное преимущество состоит в наличии условной зависимости между событием подмены объекта идентификации и наличии элемента защиты — скрытого водяного знака. Подмена объекта идентификации приведет к выводу о подделке всего документа. Цифровые водяные знаки получили своё название от старого понятия водяных знаков на бумаге (деньгах, документах).

Содержание

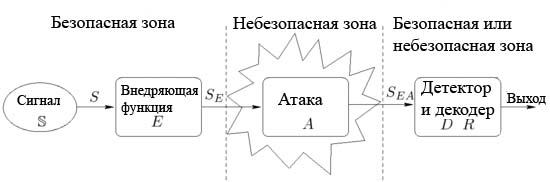

Жизненный цикл цифровых водяных знаков

Так называемый, жизненный цикл ЦВЗ может быть описан следующим образом. Сначала в сигнал-источник

в доверенной среде внедряются водяные знаки при помощи функции

в доверенной среде внедряются водяные знаки при помощи функции  . В результате получается сигнал

. В результате получается сигнал  . Следующий этап — распространение

. Следующий этап — распространение  через сеть или любым другим способом. Во время распространения на сигнал может быть совершена атака. У получившегося сигнала

через сеть или любым другим способом. Во время распространения на сигнал может быть совершена атака. У получившегося сигнала  водяные знаки могут быть потенциально уничтожены или изменены. На следующем этапе функция обнаружения

водяные знаки могут быть потенциально уничтожены или изменены. На следующем этапе функция обнаружения  пытается обнаружить водяные знаки

пытается обнаружить водяные знаки  , а функция

, а функция  вытащить из сигнала внедрённое сообщение. Этот процесс потенциально может совершать злоумышленник.

вытащить из сигнала внедрённое сообщение. Этот процесс потенциально может совершать злоумышленник.Свойства цифровых водяных знаков

Обычно ЦВЗ классифицируются по 7 основным параметрам: объём, сложность, обратимость, прозрачность, надёжность, безопасность и верификация.

Объём информации

Различают внедряемый и извлекаемый объём.

Внедряемый объём

Внедряемый объём — это просто размер сообщения

, которое внедряется в сигнал. Её можно определить как:

, которое внедряется в сигнал. Её можно определить как:  Рассматривается также относительный внедряемый объём:

Рассматривается также относительный внедряемый объём:

Извлекаемый объём

Извлекаемый объём — это количество информации

извлечённое из сообщения. В случае если целью ЦВЗ не является передача информации, то извлекаемая информация равна нулю. Для не пустых сообщений извлекаемый объём считается после извлечения. Она считается по следующей формуле:

извлечённое из сообщения. В случае если целью ЦВЗ не является передача информации, то извлекаемая информация равна нулю. Для не пустых сообщений извлекаемый объём считается после извлечения. Она считается по следующей формуле:  , где

, где  ,

,  и

и  обозначает исключающее или. Это функция количества корректно переданных бит, она предполагает, что оба сообщения имеют одну длину. Иногда, сообщение повторяют в сигнале несколько раз. В этом случае извлекаемое сообщение в несколько раз длиннее исходного. Следующее выражение учитывает это

обозначает исключающее или. Это функция количества корректно переданных бит, она предполагает, что оба сообщения имеют одну длину. Иногда, сообщение повторяют в сигнале несколько раз. В этом случае извлекаемое сообщение в несколько раз длиннее исходного. Следующее выражение учитывает это  повторений:

повторений: ![{\text{cap}^*_R}_\text{rel}(S_{EA})=\sum_{j=1}^{p_{\max}}\left[ |m| - \sum_{i=1}^{|m|} m_i \oplus m'_{ji}\right].](1f7e73b8e1e020e8cbe173a690962a28.png) Объём обычно нормируется на длину сообщения. Рассматриваются иногда такие параметры как ёмкость в секунду и емкость, отнесённая к

Объём обычно нормируется на длину сообщения. Рассматриваются иногда такие параметры как ёмкость в секунду и емкость, отнесённая к  :

:

Сложность

Сложность заданной функции

всегда может быть измерена. Любые затраченные усилия на внедрение, атаку, детектирование или расшифровку измеряются сложностью. Пусть

всегда может быть измерена. Любые затраченные усилия на внедрение, атаку, детектирование или расшифровку измеряются сложностью. Пусть  to измеряет сложность

to измеряет сложность  .За

.За  обозначим сложность процесса внедрения информации в сигнал

обозначим сложность процесса внедрения информации в сигнал  . В зависимости от реализации функция

. В зависимости от реализации функция  измеряет затрачиваемое время количество операций ввода-вывода, количество строк кода и т. д. Сложность зависит от сигнала

измеряет затрачиваемое время количество операций ввода-вывода, количество строк кода и т. д. Сложность зависит от сигнала  . Поэтому часто рассматривается нормированная функция независящая от

. Поэтому часто рассматривается нормированная функция независящая от  . Нормализация может проводиться как по длине

. Нормализация может проводиться как по длине  (измеряемой например, в секундах, или битах) сигнала так и по внедряемому объёму:

(измеряемой например, в секундах, или битах) сигнала так и по внедряемому объёму:

Заметим, что здесь предполагается линейная зависимость

от

от  . В нелинейном случае можно нормировать на внедрённый объём:

. В нелинейном случае можно нормировать на внедрённый объём:

Оба определения рассматривают конкретный сигнал

. Рассматриваются также следующие параметры ЦВЗ:

. Рассматриваются также следующие параметры ЦВЗ:- Средняя сложность, нормированная на длину сигнала или объём:

;

;

- Максимальная сложность, нормированная на длину сигнала или объём:

;

;

- Минимальная сложность, нормированная на длину сигнала или объём:

;

;

Обратимость

Технология предполагает возможность удалить ЦВЗ

из помеченного сигнала

из помеченного сигнала  . Если полученный сигнал

. Если полученный сигнал  совпадает с исходным

совпадает с исходным  , то говорят об обратимости. Возможность обратить предоставляется специальными алгоритмами. Эти алгоритмы используют секретные ключи для защиты от несанкционированного доступа к контенту.

, то говорят об обратимости. Возможность обратить предоставляется специальными алгоритмами. Эти алгоритмы используют секретные ключи для защиты от несанкционированного доступа к контенту.Прозрачность

По данным эталонному

и тестовому

и тестовому  сигналам, функция прозрачности Т измеряет расхождение между этими сигналами

сигналам, функция прозрачности Т измеряет расхождение между этими сигналами  . Результат вычисления заключён в интервале [0,1], где 0 соответствует случаю, когда система не может распознать в

. Результат вычисления заключён в интервале [0,1], где 0 соответствует случаю, когда система не может распознать в  версию

версию  , и 1, если наблюдатель не может отличить эти два сигнала.

, и 1, если наблюдатель не может отличить эти два сигнала.Надёжность

В этом разделе описывается надёжность ЦВЗ. Сначала надо ввести понятие «успешного обнаружения».

Успешное обнаружение

Для измерения успеха функций обнаружения и дешифровки вводится функция «успешного обнаружения». Для ЦВЗ без закодированного сообщения

D возвращает 0, если водяные знаки не могут быть обнаружены и

D возвращает 0, если водяные знаки не могут быть обнаружены и  иначе, как в следующей формализации:

иначе, как в следующей формализации:  Для того чтобы измерить количество успешных внедрений по нескольким тестам

Для того чтобы измерить количество успешных внедрений по нескольким тестам  , средняя

, средняя  может быть вычислена следующем образом:

может быть вычислена следующем образом:  . Для схем с ненулевым внедрённым сообщением важно знать, что хотя бы одно (в случае множественного внедрения) сообщение расшифровалось успешно. Если, к примеру, сообщение

. Для схем с ненулевым внедрённым сообщением важно знать, что хотя бы одно (в случае множественного внедрения) сообщение расшифровалось успешно. Если, к примеру, сообщение  внедряется

внедряется  раз, и извлечённый объём

раз, и извлечённый объём  returns, на 10 % восстановима, то непонятно, какие именно из

returns, на 10 % восстановима, то непонятно, какие именно из  сообщений повреждены. Тем не менее, такое определение бывает полезным, если знать, что хотя бы одно из сообщений не повредилось, что отражено в следующем выражении:

сообщений повреждены. Тем не менее, такое определение бывает полезным, если знать, что хотя бы одно из сообщений не повредилось, что отражено в следующем выражении:  Отметим, что это не единственное возможное определение. На пример, определение может быть следующем:

Отметим, что это не единственное возможное определение. На пример, определение может быть следующем:  то есть детекция успешна тогда, когда количество успешно извлечённых бит выше некоторого предела

то есть детекция успешна тогда, когда количество успешно извлечённых бит выше некоторого предела  (который равен или близок к 1).

(который равен или близок к 1).Надёжность ЦВЗ

Мера надёжности

ЦВЗ — это число, заключённое в интервале

ЦВЗ — это число, заключённое в интервале ![[0,1]](ccfcd347d0bf65dc77afe01a3306a96b.png) , где 0 наихудшее возможное значение и 1 наилучшее. Для измерения надёжности используются понятия числа ошибочных байтов и частоты ошибочных битов. Измеряется расстояние между строками извлечённого и внедрённого сообщений или процент совпадений для побитового сравнения. Если строки совпадают, то метод надёжен. ЦВЗ схема считается ненадёжной, если более чем

, где 0 наихудшее возможное значение и 1 наилучшее. Для измерения надёжности используются понятия числа ошибочных байтов и частоты ошибочных битов. Измеряется расстояние между строками извлечённого и внедрённого сообщений или процент совпадений для побитового сравнения. Если строки совпадают, то метод надёжен. ЦВЗ схема считается ненадёжной, если более чем  бит повреждены и прозрачность атак выше чем

бит повреждены и прозрачность атак выше чем  . Например, для ЦВЗ, подверженный атакам

. Например, для ЦВЗ, подверженный атакам  , с сообщением может быть вычислена следующем образом:

, с сообщением может быть вычислена следующем образом: ![\text{rob}^{byte}_\text{rel}(S_E)= 1 - \max_{A_{i,j} \in\mathcal{A}} \left\{T\left(S_E,S_{EA}\right): \text{det}_R\left(S_{EA},[S,m]\right)=0\right\}](3302c4a60912c855236a58acb6cc7dee.png) Индекс

Индекс  указывает на то, что вычисляется количество ошибочных байт. Для ЦВЗ без сообщения нет извлекающей функции, поэтому методы вычисления ошибочных бит и байт не применимы. Функция надёжности оценивает худший случай. При оценке надёжности любой системы, за меру надёжности принимают надёжность самого ненадёжного звена системы, в случае самой сильной атаки. В данном случае под худшей атакой понимается атака, при которой ЦВЗ удаляется без потери качества сигнала.

указывает на то, что вычисляется количество ошибочных байт. Для ЦВЗ без сообщения нет извлекающей функции, поэтому методы вычисления ошибочных бит и байт не применимы. Функция надёжности оценивает худший случай. При оценке надёжности любой системы, за меру надёжности принимают надёжность самого ненадёжного звена системы, в случае самой сильной атаки. В данном случае под худшей атакой понимается атака, при которой ЦВЗ удаляется без потери качества сигнала.Безопасность

Описывает устойчивость ЦВЗ по отношению к определённым атакам.

Верификация

Определяет тип дополнительной информации необходимой функции обнаружения/извлечения для работы.

- Необходим исходный сигнал S.

- Необходимо внедряемое сообщение m и некоторая дополнительная информация, кроме исходного сигнала.

- Нет необходимости в дополнительной информации.

Классификация

ЦВЗ называют надёжным по отношению к классу преобразований Т, если информации из помеченного сигнала можно доверять даже после воздействия на него ухудшения из Т. Типичные преобразования изображения: JPEG компрессия, поворот, обрезание, добавление шума и т.д. Для видео контента к этому списку добавляется MPEG компрессия и временные преобразования. ЦВЗ называют незаметным, если исходный и помеченный сигналы по определённым критериям восприятия неотличимы. Обычно легко сделать надёжный или незаметный ЦВЗ. Но, как правило, тяжело сделать ЦВЗ незаметный и надёжный одновременно.

Технологии ЦВЗ могут быть классифицированы различными способами.

Надёжность

ЦВЗ называется хрупким, если при малейшей модификации его уже нельзя обнаружить. Такие ЦВЗ обычно используют для проверки целостности.

ЦВЗ называется полу-хрупким, если он выдерживает незначительные модификации сигнала, но вредоносные преобразования не выдерживает. Полу-хрупкие ЦВЗ используются обычно для обнаружения атаки на сигнал.

ЦВЗ называется надёжным, если он противостоит всем известным видам атак. Такие ЦВЗ обычно используются в системах защиты от копирования и идентификации.

Объём

Длина внедряемого сообщения

определяет две различные схемы ЦВЗ:

определяет две различные схемы ЦВЗ: : Сообщение

: Сообщение  концептуально нулевое. Задача системы лишь зафиксировать присутствие водяного знака

концептуально нулевое. Задача системы лишь зафиксировать присутствие водяного знака  в помеченном объекте

в помеченном объекте  . Иногда, такой тип ЦВЗ называют 1-битным водяным знаком, так как 1 отвечает за присутствие знака, а 0 за отсутствие.

. Иногда, такой тип ЦВЗ называют 1-битным водяным знаком, так как 1 отвечает за присутствие знака, а 0 за отсутствие. : Сообщение

: Сообщение  в виде n-битного числа (

в виде n-битного числа ( , with

, with  ) или

) или  зашито в

зашито в  . Это обычная схема ЦВЗ с ненулевым сообщением.

. Это обычная схема ЦВЗ с ненулевым сообщением.

Метод нанесения ЦВЗ

Методы нанесения ЦВЗ делятся на пространственные и частотные. К пространственным методам относится метод LSB. К частотным - методом расширения спектра. Помеченный сигнал получается аддитивной модификацией. Такие ЦВЗ отличаются средней надёжностью, но очень маленьким информационной ёмкостью. Метод амплитудной модуляции, схожий с методом расширения спектра, также применяется для внедрения. Метод квантования не очень надёжен, но позволяет внедрить большой объём информации.

Применения

- Защита авторских прав[1].

- Борьба с видеопиратством и ранний доступ к новинкам кино. При сотрудничестве с киностудиями Голливуда операторы телевизионных сетей могут предоставлять своим зрителям платный доступ к премиум-контенту - фильмам, только что появившимся в кинотеатрах и еще не вышедшим на DVD[2]. Обязательным условием студий при этом является встраивание водяного знака, позволяющего обнаружить источник утечки - конкретного зрителя - при попадание фильма в нелегальный оборот[3].

- Получение цифрового отпечатка (различные люди получают копии, помеченные разными водяными знаками).

- Отслеживание трансляций (телевизионные новости часто содержат водяные знаки, оставленные международными информационными агентствами[4]; рекламные агентства используют водяные знаки для контроля выхода своей рекламы в эфир в оговоренном объеме).

- Сокрытие факта обмена информации (Стеганография).

См. также

Ссылки

- Исследование цифровых водяных знаков в IT-технологиях. Архивировано из первоисточника 5 декабря 2012.

Примечания

- ↑ Польский киноархив защищает свое наследие. Архивировано из первоисточника 5 декабря 2012.

- ↑ Warner Brothers, Sony, Universal and Fox cue premium VOD. Архивировано из первоисточника 5 декабря 2012.

- ↑ Home Premiere just the start for forensic watermarking.(недоступная ссылка — история)

- ↑ Associated Press extends TV monitoring agreement with Civolution. Архивировано из первоисточника 5 декабря 2012.

В этой статье не хватает ссылок на источники информации. Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена.

Вы можете отредактировать эту статью, добавив ссылки на авторитетные источники.

Эта отметка установлена 15 мая 2011.Категории:- Авторское право

- Мультимедиа

- Фототермины

- Цифровая фотография

- Средняя сложность, нормированная на длину сигнала или объём:

Wikimedia Foundation. 2010.